IP VPN: осознанная необходимость Александр Загнетко

Каждая новая технологическая услуга на рынке - это маленькая революция

Динамичному росту рынка услуг VPN-сетей способствует множество различных факторов. Снижение темпов макроэкономического роста заставляет  компании искать пути сокращения затрат и повышения эффективности работы своих сетей связи. Продолжается разрушение барьеров международной торговли, что ведет к глобализации деятельности крупных корпораций, которые для сохранения конкурентоспособности нуждаются в высокоскоростной, надежной и эффективной связи. Сами способы ведения бизнеса меняются: от традиционной модели «продажа - заказ - покупка» к таким методам, как «телепродажи» и «online-закупки», что способствует внедрению виртуальных частных сетей на основе сетей пакетной коммутации (например, Интернет). компании искать пути сокращения затрат и повышения эффективности работы своих сетей связи. Продолжается разрушение барьеров международной торговли, что ведет к глобализации деятельности крупных корпораций, которые для сохранения конкурентоспособности нуждаются в высокоскоростной, надежной и эффективной связи. Сами способы ведения бизнеса меняются: от традиционной модели «продажа - заказ - покупка» к таким методам, как «телепродажи» и «online-закупки», что способствует внедрению виртуальных частных сетей на основе сетей пакетной коммутации (например, Интернет).

Интернет развивается стремительно, открывая любому владельцу компьютера доступ к неограниченным информационным ресурсам. В связи с этим возможность доступа к корпоративной сети практически в любое время быстро превращается в обязательное требование делового мира. Все больше компаний стремятся внедрить технологии, которые позволяют использовать рабочую силу, разбросанную по разным географическим точкам. Сотрудники, находящиеся в командировках, имеют возможность входить в корпоративную сеть прямо из гостиничных номеров, а те, кто работает дома, поддерживают связь с головными офисами компаний в реальном времени. Стремясь к укреплению сотрудничества с партнерами и поставщиками, компании открывают им отдельные области своих сетей и таким образом сокращают время, затрачиваемое на внедрение новой продукции, повышая тем самым качество обслуживания клиентов.

Что такое VPN?

Потребительская сущность VPN - «виртуальный защищенный туннель», или путь, с помощью которого можно организовать удаленный защищенный доступ через открытые каналы Интернета к серверам баз данных, FTP и почтовым серверам. Физическая сущность технологии VPN заключается в способности защитить трафик любых информационных интранет- и экстранет-систем, аудиовидеоконференций, систем электронной коммерции и т. п.

Таким образом, VPN - это:

• защита трафика, основанная на криптографии;

• средство коммуникации с гарантией защиты доступа к внутренним ресурсам из любой точки мира, что позволяет развивать удаленный доступ;

• развитие коммуникационных систем корпорации без вкладывания значительных средств в строительство собственных выделенных линий.

Как работают VPN

В своей простейшей форме VPN через Интернет соединяют множество удаленных пользователей или удаленные офисы с сетью предприятия. Схема соединения для связи с отсутствующими служащими или с представительствами компаний в других городах и странах очень проста. Удаленный пользователь посылает вызов в точку присутствия местного сервис-провайдера услуг Интернета (ISP). Затем вызов шифруется, проходит через Интернет и соединяется с сервером предприятия абонента. Филиалы офисов могут заключать контракты с ISP на высокоскоростте же выгоды, что и от использования выделенных соединений, но без дополнительной оплаты междугородной связи. Предприятия платят за местную связь и за доступ к Интернету сервис-провайдеру. Невысокие цены за услуги доступа в Интернет обеспечивают им существенную экономию. Учитывая, что большинство ISP предлагает удобные схемы оплаты, плата за доступ резко снижается. Некоторые технологии даже реализуют возможности роуминга, который гарантирует пользователю связь с ISP отовсюду с целью получения доступа к «закрытой» VPN.

Таким образом, работа VPN основана на формировании «туннеля» между двумя точками Интернета. Как правило, клиентский компьютер устанавливает с провайдером стандартное соединение типа «точка - точка» (РРР), после чего подключается через Интернет к центральному узлу. При этом формируется канал VPN, представляющий собой «туннель», по которому можно производить обмен данными между двумя конечными узлами. Этот туннель «непрозрачен» для всех остальных пользователей, включая провайдера.

Безопасность

Естественно, никакая компания не хотела бы открыто передавать в Интернет финансовую или другую конфиденциальную информацию. Каналы VPN защищены мощными алгоритмами шифрования, заложенными в стандарты протокола безопасности Internet Protocol Security (IPSec). Данный стандарт, выбранный международным сообществом, группой Internet Engineering Task Force (IETF), создает основы безопасности для интернет-протокола (IP),  незащищенность которого долгое время являлась притчей во языцех. Протокол IPSec обеспечивает защиту на сетевом уровне и требует поддержки стандарта IPSec только от общающихся между собой устройств по обе стороны соединения. Все остальные устройства, расположенные между ними, просто обеспечивают трафик IP-пакетов. незащищенность которого долгое время являлась притчей во языцех. Протокол IPSec обеспечивает защиту на сетевом уровне и требует поддержки стандарта IPSec только от общающихся между собой устройств по обе стороны соединения. Все остальные устройства, расположенные между ними, просто обеспечивают трафик IP-пакетов.

Способ взаимодействия лиц, использующих технологию IPSec, принято определять термином «защищенная ассоциация» - Security Association (SA). Защищенная ассоциация функционирует на основе соглашения, заключенного сторонами, которые пользуются средствами IPSec для защиты передаваемой друг другу информации. Это соглашение регулирует несколько параметров: IP-адреса отправителя и получателя, криптографический алгоритм, порядок обмена ключами, размеры ключей, срок службы ключей, алгоритм аутентификации.

Другие стандарты включают протокол PPTP (Point to Point Tunneling Protocol), развиваемый Microsoft, L2F (Layer 2 Forwarding), развиваемый Cisco, - оба для удаленного доступа. Microsoft и Cisco работают совместно с IETF, чтобы соединить эти протоколы в единый стандарт L2P2 (Layer 2 Tunneling Protocol) с целью использования IPSec для туннельной аутентификации, защиты частной собственности и проверки целостности.

Проблема состоит в том, чтобы обеспечить приемлемое быстродействие сети при обмене шифрованной информацией. Алгоритмы кодирования требуют значительных вычислительных ресурсов процессора, иногда в 100 раз больших, чем при обычной IP-маршрутизации. Чтобы добиться необходо позаботиться об адекватном повышении быстродействия как серверов, так и клиентских ПК. Кроме того, есть специальные шлюзы с особыми схемами, которые заметно ускоряют шифрование.

IT-менеджер может выбирать конфигурацию виртуальной частной сети в зависимости от конкретных потребностей. Например, работающему на дому сотруднику может быть предоставлен ограниченный доступ к сети, а менеджеру удаленного офиса или руководителю компании - широкие права доступа. Один проект может ограничиваться лишь минимальным (56-разрядным) шифрованием при работе через виртуальную сеть, а финансовая и плановая информация компании требует более мощных средств шифрования - 168-разрядных.

История появления

История появления VPN тесно связана с услугой Centrex в телефонных сетях. Понятие Centrex появилось на рубеже 60-х годов в США как общее название способа предоставления услуг деловой связи абонентам нескольких компаний на основе совместно используемого оборудования одной учрежденческой станции PBX (Private Branch Exchange). С началом внедрения в США и Канаде станций с программным управлением термин приобрел иной смысл и стал означать способ предоставления деловым абонентам дополнительных услуг телефонной связи, эквивалентных услугам PBX, на базе модифицированных станций сети общего пользования. Основное преимущество Centrex заключалось в том, что фирмы и компании при создании выделенных корпоративных сетей экономили значительные средства, необходимые на покупку, монтаж и эксплуатацию собственных станций. Хотя для связи между собой абоненты Centrex используют ресурсы и оборудование сети общего пользования, сами они образуют так называемые замкнутые группы пользователей CUG (Closed Users Group) с ограниченным доступом извне, для которых в станциях сети реализуются виртуальные PBX.

В стремлении преодолеть свойственные Centrex ограничения была выдвинута идея виртуальной частной сети VPN - как объединение CUG, составляющих одну корпоративную сеть и находящихся на удалении друг от друга. Ресурсы VPN (каждая со своим планом нумерации) могут быть распределены по нескольким станциям местной сети, оснащенным функциями Centrex и имеющим в зоне своего обслуживания одну или несколько CUG. При этом в станцию могут быть включены как PBX, непосредственно принадлежащие владельцу VPN, так и линии обычных индивидуальных абонентов.

Виды VPN в Интернете

В недалеком прошлом телекоммуникации занимались в основном передачей голоса, тогда как передача данных была чем-то сопутствующим. Сегодня это соотношение изменилось. Уже к концу 1998 г. в США поток данных превышал поток голосового трафика. Сети оптимизируются под передачу данных, голоса и видео. На первое место выходят VPN, работающие на базе Интернета. Их спектр варьируется от провайдерских сетей, позволяющих управлять обслуживанием клиентов непосредственно на их площадях, до корпоративных сетей VPN, разворачиваемых и управляемых самими компаниями. Принято выделять три основных виmote Access VPN), внутрикорпоративные VPN (Intranet VPN) и межкорпоративные VPN (Extranet VPN).

VPN удаленного доступа называют иногда Dial VPN. Они позволяют индивидуальным dial-up-пользователям связываться с центральным офисом через Сеть или другие сети общего пользования безопасным образом.

Интранет VPN еще называют «точка - точка», или LAN-LAN VPN. Они распространяют безопасные частные сети на весь Интернет или другие сети общего пользования.

Экстранет VPN идеальны для e-коммерции. Они обеспечивают возможность безопасного соединения с бизнес-партнерами, поставщиками и клиентами. Экстранет VPN - некое расширение Интранет VPN с добавлением firewalls, чтобы защитить внутреннюю сеть.

VPN с удаленным доступом

По результатам исследований IDC и Forrester Research, в стоимости глобальных сетей (WAN - Wide Area Network) трафик составляет около 40%, еще столько же - эксплуатационные расходы, остальное - стоимость оборудования. VPN с удаленным доступом существенно снижают общую стоимость WAN путем сокращения расходов на трафик. Принцип их работы прост: пользователи устанавливают соединение с местной точкой доступа к глобальной сети (POP), после чего их вызовы туннелируются через Интернет, что позволяет избежать платы за междугородную и международную связь. Затем все вызовы концентрируются на соответствующих узлах и передаются в корпоративные сети. Столь существенная экономия является мощным стимулом, но использование открытого Интернета в качестве магистрали для транспорта корпоративного трафика принимает угрожающие размеры, что делает механизмы защиты информации жизненно важными элементами данной технологии.

В качестве примера можно привести американскую некоммерческую экологическую организацию Nature Conservancy c 1500 сотрудниками, работающими вне офиса, и с 300 офисами по всему миру. Эксперты оценили, что за счет применения VPN и устранения расходов на коммутируемые соединения компания экономит в год около 300 тыс. долл.

Интранет VPN

Корпорации, нуждающиеся в организации для своих филиалов и отделений доступа к централизованным хранилищам информации, обычно подключают удаленные узлы при помощи выделенных линий или технологии Frame Relay. Однако использование выделенных линий обусловливает быстрый рост текущих расходов по мере увеличения занимаемой полосы пропускания и расстояния между объектами. В результате расходы на связь по выделенным линиям превращаются в одну из основных статей расходов на эксплуатацию. Чтобы сократить их, компания может соединить узлы при помощи виртуальной частной сети. Для этого достаточно отказаться от использования дорогостоящих выделенных линий, заменив их более дешевой связью через Интернет. Это существенно сократит расходы на использование полосы пропускания, поскольку в Интернете расстояние не влияет на стоимость соединения.

Экстранет VPN

Extranet - это сетевая технология, которая обеспечивает прямой доступ изпособствует повышению надежности связи, поддерживаемой в ходе делового сотрудничества. Сети Extranet VPN похожи на внутрикорпоративные VPN, с той лишь разницей, что проблема защиты информации является для них более острой. Когда несколько компаний принимают решение работать вместе и открывают друг другу свои сети, они должны позаботиться о том, чтобы их новые партнеры имели доступ только к строго определенной информации. Конфиденциальная информация должна быть надежно защищена от несанкционированного использования. Поэтому в межкорпоративных сетях большое значение должно придаваться контролю доступа при помощи брандмауэров (Firewalls). Не менее важна и аутентификация пользователей, чтобы доступ к информации получали только те, кому он разрешен.

Решения

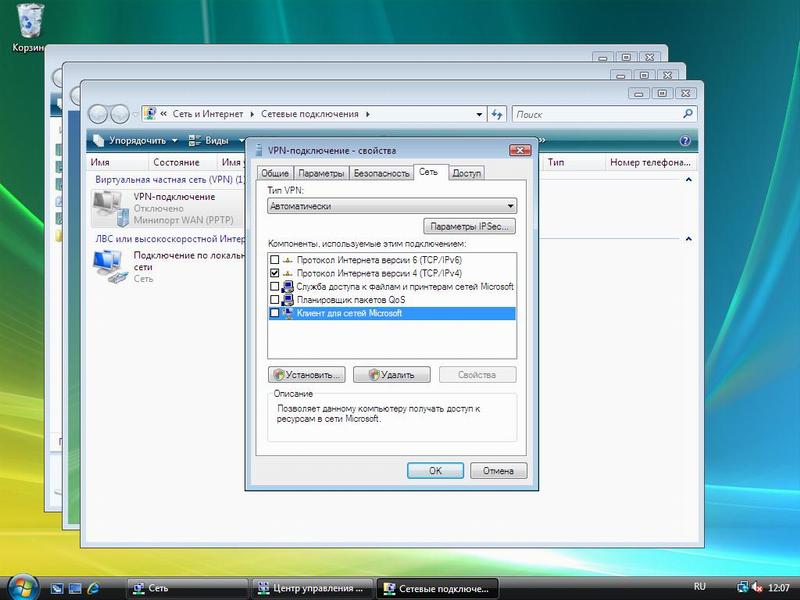

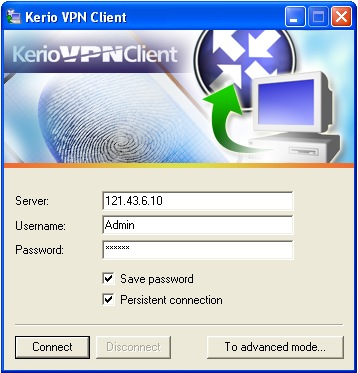

Все продукты для создания VPN можно условно разделить на две категории - программные и аппаратные. Программное решение для VPN - как правило, готовое приложение, которое устанавливается на подключенном к сети компьютере со стандартной операционной системой. Из соображений защиты и  производительности для установки VPN-приложений лучше всего выделять отдельные машины, которые должны устанавливаться на всех концах соединений. Ряд производителей, таких как компании Axent Technologies, Check Point Software Technologies и NetGuard, поставляют VPN-пакеты, которые легко интегрируются с программными межсетевыми экранами и работают на различных операционных системах, включая Windows NT/2000, Sun Solaris и Linux. производительности для установки VPN-приложений лучше всего выделять отдельные машины, которые должны устанавливаться на всех концах соединений. Ряд производителей, таких как компании Axent Technologies, Check Point Software Technologies и NetGuard, поставляют VPN-пакеты, которые легко интегрируются с программными межсетевыми экранами и работают на различных операционных системах, включая Windows NT/2000, Sun Solaris и Linux.

Для развертывания программные решения обычно сложнее, чем аппаратные. Создание подобной системы предусматривает конфигурирование сервера для распознавания данного компьютера и его операционной системы, VPN-пакета, сетевых плат для каждого соединения и специальных плат для ускорения операций шифрования. Такая работа сложна даже для опытных специалистов. С другой стороны, стоимость программных решений относительно ниже: в зависимости от размера сети можно приобрести VPN-пакет за 2-25 тыс. долл. (без стоимости оборудования, установки и обслуживания).

Аппаратные VPN-решения включают в себя все, что необходимо для соединения, - компьютер, частную (как правило) операционную систему и специальное программное обеспечение. Ряд компаний, в том числе Cisco Systems, NetScreen и Sonic, предлагают целый спектр решений, которые могут масштабироваться в зависимости от количества одновременных VPN-соединений, с которыми планируется работать, и ожидаемого объема трафика. Развертывать аппаратные решения значительно проще, и на их запуск требуется всего несколько часов. Еще одним серьезным преимуществом аппаратных VPN-решений является более высокая производительность. В них используются специальные печатные платы и операционные системы, оптимизированные под данную задачу и освобожденные от необходимости поддерживать другие функции. К минусам аппаратных решений относится их высокая стоимость. Диапазон цен - от 10 тыс. долл. за устройство для удаленного офиса до сотен тысяч долларов за VPя предприятия.

Выбор решения зависит от размера сети и объема трафика. Не надо забывать, что шифрование требует существенных вычислительных ресурсов и может перегружать компьютер, когда несколько VPN-соединений одновременно участвуют в передаче данных.

VPN от российских производителей

Российских производителей VPN-продуктов можно разделить на две группы: компании, предлагающие разработки на базе известных мировых стандартов, и компании, предлагающие собственные разработки. Продукты первой группы предпочтительны, особенно если они используют хорошие отечественные алгоритмы шифрования, такой, например, как криптоалгоритм ГОСТ 28147-89 с длиной ключа 256 бит.

Наиболее широкую известность приобрели на сегодня два продукта: криптографический комплекс «Шифратор IP-пакетов» (ШИП) производства МО ПНИЭИ (www.security.ru) и продуктовая линейка серии «Застава» от компании «ЭЛВИС+» (www.elvis.ru и www.confident.ru). Это специализированные VPN-продукты, набор предоставляемых ими возможностей в некоторых случаях даже шире, чем у западных конкурентов, а криптостойкость превышает параметры поставляемых в Россию западных аналогов.

ШИП - отдельное программно-аппаратное устройство (криптошлюз), которое осуществляет шифрование всего исходящего из локальной сети трафика на базе реализации протокола SKIP (Simple Key management for Internet Protocol). В него входят три продукта: сам комплекс ШИП, осуществляющий защиту данных, центр управления ключевой структурой, меняющий ключи шифрования, и программный комплекс «Игла-П» для построения интернет-VPN.

Линейка сертифицированных Гостехкомиссией РФ программных продуктов «Застава» версии 2.5 включает девять продуктов различного назначения. Для организации защищенных каналов связи используется протокол SKIP1. Наличие полного продуктового ряда «клиент - сервер - шлюз» позволяет строить на базе «Заставы» разнообразные по набору функций и по стоимости VPN-решения. Защищенные каналы могут быть организованы как снаружи, так и внутри защищаемой локальной сети.

Надежные и проработанные решения по управлению ключевой инфраструктурой, возможность поддержки закрытых и открытых соединений, совместимость с VPN-продуктами других производителей (включая SUN Microsystems и CheckPoint) делают «Заставу» привлекательным продуктом для построения корпоративных VPN различного масштаба: от нескольких десятков до десятков тысяч рабочих станций и серверов.

Еще одно уникальное качество «Заставы» - отсутствие встроенных криптоалгоритмов. Все криптоалгоритмы носят внешний характер и взаимодействуют с базовым ПО через специально разработанный криптоинтерфейс. Это снимает экспортно-импортные ограничения и предоставляет пользователю полную свободу выбора криптоалгоритма для построения собственной VPN. Возможна одновременная поддержка работы до 256 криптомодулей. К недостаткам продукта относится высокая стоимость (на 20-40% выше, чем у российских конкурентов).

Плюсы VPN Плюсы VPN убедительны, что многие компании начинают строить свою стратегию с учетом использования Интернета в качестве главного средства передачи информации, даже уязвимой.

При правильном выборе VPN:

• вы получаете защищенные каналы связи по цене доступа в Интернет, что в несколько раз дешевле выделенных линий;

• при установке VPN не требуется изменять топологию сетей, переписывать приложения, обучать пользователей - все это обеспечивает значительную экономию;

• обеспечивается масштабирование, поскольку VPN не создает проблем роста и сохраняет сделанные инвестиции;

• вы независимы от криптографии и можете использовать модули криптографии любых производителей в соответствии с национальными стандартами той или иной страны;

• открытые интерфейсы позволяют интегрировать вашу сеть с другими программными продуктами и бизнес-приложениями.

Минусы VPN

К ним можно отнести сравнительно низкую надежность. В сравнении с выделенными линиями и сетями на основе Frame relay виртуальные частные сети менее надежны, однако в 5-10, а иногда и в 20 раз дешевле. По мнению западных аналитиков, это не остановит продажу VPN, поскольку лишь 5% пользователей, торгующих, например, на рынке ценных бумаг, требуются такие высокие стандарты. Остальные 95% не столь серьезно относятся к проблемам со связью, а затраты большего количества времени на получение информации не приводят к колоссальным убыткам.

В силу того, что услуга VPN предоставляется и поддерживается внешним оператором, могут возникать проблемы со скоростью внесения изменений в базы доступа, в настройки firewall, а также с восстановлением вышедшего из строя оборудования. В настоящее время проблема решается указанием в договорах максимального времени на устранение неполадок и внесение изменений. Обычно оно составляет несколько часов, но встречаются провайдеры, гарантирующие устранение неполадок в течение суток.

Еще один существенный недостаток - у потребителей нет удобных средств управления VPN, хотя в последнее время разрабатывается оборудование, позволяющее автоматизировать управление VPN. Среди лидеров этого процесса - компания Indus River Networks Inc., дочерняя компания MCI WorldCom и Novell. Как говорят аналитики Forester Research, VPN должны контролироваться пользователями, управляться компаниями-операторами, а задача разработчиков программного обеспечения - решить эту проблему.

Перспективы VPN

По мере своего развития VPN превратятся в системы взаимосвязанных сетей, которые будут соединять мобильных пользователей, торговых партнеров и поставщиков с критически важными корпоративными приложениями, работающими в протоколе IP. VPN станут фундаментом для новых коммерческих операций и услуг, которые будут стимулировать рынок и помогать модернизировать производство.

Вероятно, первым из основных компонентов завтрашних VPN станет сервер каталогов, содержащий профили конечных пользователей и данные о конфигурации сети. Это отдельная компьети, управляемая провайдером VPN. При наличии сетевых каталогов и обеспечении безопасности информации и качества обслуживания конечные пользователи смогут практически мгновенно устанавливать соединения по VPN.

Вполне возможно, что будет использоваться протокол IpV6, работы над которым активно продолжаются. Данный протокол обладает всеми возможностями взаимодействия с VPN, какие только могут пожелать сетевые разработчики, в частности, управление полосой пропускания, определение принадлежности IpV6-пакетов к конкретному потоку (например, высший приоритет будут получать пакеты мультимедийных данных для передачи в реальном времени).

Главные игроки сетевого рынка уже активно готовятся к грядущему буму VPN. Нынешние вендоры программного обеспечения и оборудования предлагают наборы устройств для создания и эксплуатации VPN.

Выгоду от развертывания VPN следующего поколения получат не только сетевые разработчики. Не менее заинтересованы в них и операторы. Фирмы AT&T Level 3 Communications, MCI Worldcom и Sprint создают высокоскоростные IP-каналы в АТМ-сетях для передачи видео, голоса и данных. VPN в настоящее время оказывают едва ли не решающее влияние на разработку стратегии глобальных операторов, в частности, Unisource (AT&T, Telia, PTT Suisse и PTT Netherlands), Concert (BT/MCI) и Global One (Deutsche Telekom, France Telekom). Чем больше компаний будут предлагать VPN-услуги, тем заметнее будет расти их качество и падать цены, что, в свою очередь, повлияет на число клиентов.

Каждая революция в бизнесе начиналась с изобретения, которое способствовало активизации частной инициативы. Например, разделение перевозчиков и компаний, эксплуатирующих государственную железную дорогу, привело к резкому росту коммерческих перевозок. То же самое происходит при создании VPN поверх национальных и международных телекоммуникационных инфраструктур. Ближайшее время покажет, к каким изменениям это приведет.

Подготовил Александр Загнетко

по материалам статьи

Алексея Еленина

и Александра Прозорова http://www.connect.ru/article.asp?id=5343

Connect! Мир Связи / 1.2005 г.

|